Hướng dẫn HACK FB bằng HTTP Session Sidejacking FB By: Nguyễn Thị Quỳnh Phương

Đánh Giá Bài Vi?t

Tấn công HTTP Session Sidejacking. (NTQP)

*Xin chào tất cả các bạn, mình là Nguyễn Thị Quỳnh Phương

– NTQP52 – ADMIN TEAM HACKING. Mình còn nhiều bài viết hay liên quan tới hack

nhé J

Sau đây mình sẽ giới

thiệu cách hack facebook có cùng mạng Wifi – cái này các bạn nên test khi ở

quán net đông người thì sẽ lấy được rất nhiều tài khoản facebook hơn. Cách này

được gọi là HTTP Session Sidejacking. J

*Các công cụ sử dụng:

·

Trình duyệt: Firefox

(bắt buộc)

·

Thực hiện ARP Poison

Routing: Cain&Abel

·

Sniff dữ liệu và tái

dựng TCP Stream: Wireshark

Bạn phải tự tìm hiểu cách cài đặt các ứng dụng trên. Cách cài đặt add-on Grease Monkey và user script Cookie injector vui lòng xem phần phụ lục.

*Thực hiện:

*Kết nối vào mạng Wifi

Bước 1: Bật Cain&Abel , vào menu configure chọn card mạng wireless của bạn (chọn cái nào hiện tại có địa chỉ IP) và cấu hình như hình dưới

Giữ nguyên các thiết lập, nhớ check vào box Don’t use Promiscuous mode. Nhờ thiết lập này mà việc thực hiện session Sidejacking có thể thực hiện được bằng hầu hết các card mạng trên thị trường. Click OK

Bước 2:

Chuyển đến tab Sniffer ( trong dãy các tab nằm phía trên ). Click bật biểu tượng Sniffer ( hình card mạng)

Nhấp phải ở vùng trắng trắng phía dưới chọn Scan MAC Address từ menu hiện ra. Chờ một chút cho Cain&Abel quét toàn bộ các máy tính hiện đang kết nối trong mạng Wifi

Bước 3:

Sau khi có danh sách các máy tính hiện đang kết nối trong mạng wifi, ta tiến tới thực hiện ARP Poison Routing.

Bạn chuyển qua tab APR ( nằm ở dãy tab phía dưới màn hình – biểu tượng màu vàng và đen )

Sau khi có danh sách các máy tính hiện đang kết nối trong mạng wifi, ta tiến tới thực hiện ARP Poison Routing.

Bạn chuyển qua tab APR ( nằm ở dãy tab phía dưới màn hình – biểu tượng màu vàng và đen )

Click vào dấu cộng “+” ( chỗ khoanh tròn trong hình ) để mở hộp cấu hình ARP Poison Routing như sau:

Việc ARP Poison Routing sẽ được thực hiện giữa máy tính bên trái và “các” máy tính bên phải. Bên trái có thể là router như trường hợp địa chỉ 192.168.1.1 trong hình ( các router thường có địa chỉ là x.x.x.1 ).

Ở đây ta cần thực hiện việc sniff tất cả các gói tin ra ngoài internet (để truy cập các trang web), mà muốn ra ngoài internet thì các gói tin phải đi qua router, với logic này, ta sẽ xác định được là ta cần sniff đường truyền giữa router với tất cả các máy tính khác trong mạng. Do đó, ta sẽ chọn router ở phía bên trái, và tất cả các máy tính có trong mạng ở phía bên phải ( Shift-click hay Ctrl-click để chọn đều được ).

Xong xuôi, click OK

Bước 4:

Click chọn biểu tượng Start/Stop APR ( màu vàng và đen ) nằm ở trên bên trái của cửa sổ Cain&Abel ( chỗ khoanh tròn )

Sau khi click sẽ thấy các dòng idle trước các địa chỉ IP sẽ đổi thành Poisoning

Bước 5:

Hiện giờ ta đã thực hiện ARP Poison Routing thành công, vậy là ta có đủ điều kiện để Sniff dữ liệu trên toàn mạng wifi này rồi

Ta sẽ tiếp tục với công cụ thứ 2 là WireShark

Phần cấu hình, bạn chú ý tới các mục sau

Interface: chọn card wireless của bạn

Capture packet in promiscuous mode: uncheck nó để có thể capture với bất kì card mạng wifi thông thường nào

Capture filter: thiết đặt là tcp port http , để WireShark chỉ sniff các gói thuộc giao thức HTTP, các giao thức khác ( như FTP, DNS, ICMP … ) đều ko dc capture để tránh nhìn rối mắt

Enable network name resolution: check thiết lập này sẽ khiến WireShark sẽ phân giải các địa chỉ IP thành tên miền cụ thể giúp dễ nhìn hơn, bạn có thể uncheck để thấy sự khác biệt

Check vào các cấu hình khác giống như trong hình

Cấu hình xong click Start để bắt đầu Sniff packets, bạn sẽ thấy hàng loạt packet hiện ra ào ào.

Bước 6:

Bây giờ tới lúc quay trở lại với Cain&Abel. Lúc này bạn chuyển qua tab Password ở phần tab dưới , bạn sẽ thấy màn hình như vầy:

Hãy chú ý vào cột username và password, nếu bạn gặp hên, thì có người dùng nào đó vô ý đăng nhập website trong khi bạn đang sniff thì user và pass của họ sẽ được Cain&Abel bắt lấy, thế nhưng nếu xui bạn không lấy được cái password nào hết thì vui lòng quay trở lại với chuyệnSession Sidejacking của ta.

Bạn chú ý tiếp tới cột URL, danh sách này sẽ liên tục được cập nhật, mỗi khi người dùng trong mạng wifi truy cập một website nào đó, Cain&Abel sẽ ghi lại chi tiết: người dùng có IP nào truy cập website nào, URL là gì, địa chỉ IP của website, username & password (nếu có).

Bạn cứ liên tục theo dõi danh sách này, đến khi nào xuất hiện địa chỉ web bạn mong muốn. Ví dụ:http://www.facebook.com/xnohat

Ngay lập tức bạn hãy chuyển trở lại Wireshark, click nút stop trên thanh công cụ.

Bạn nhanh chóng ghi nhớ lại các thông tin sau:

·

IP của HTTP Server:

đây chính là IP của facebook

·

IP của client: đây

chính là IP của người dùng đang truy cập facebook

Bước 7:

Bây giờ sau khi click nút stop ta sẽ thấy hằng hà sa số các packet, biết lấy cái nào ra bây giờ ?

Lúc này bạn vui lòng chú ý vào khung có nhãn “Filter:” , đây là chỗ ta sẽ nhập lệnh lọc ra các packets liên quan tới việc truy cập facebook.

Câu hỏi bật ra trong đầu bạn: “Ta sẽ lọc theo tiêu chí nào” , “Ta sẽ lọc bằng cách nào”

Đầu tiên là tiêu chí lọc. Ta sẽ lọc ra các packet có xuất xứ từ IP của Facebook. Vậy IP của facebook là bao nhiều ? Đó chính là thông tin hồi nãy tôi yêu cầu bạn ghi nhớ ở bước 6

Hãy gõ vào khung filter dòng lệnh sau:

Ip.addr eq

địa_chỉ_ip_của_HTTP_Server (vd: Ip.addr

eq 69.171.228.13 )

Rồi bấm apply, bạn sẽ thấy Wireshark sẽ lọc ra các gói tin có liên quan tới địa_chỉ_ip_của_HTTP_Server ( tức là gói tin đó được gửi từ hay gửi tới địa_chỉ_ip_của_HTTP_Server )

Câu lệnh trên có nghĩa là: Tìm cho tôi các gói tin có liên quan tới địa chỉ IP abcxyz ( chữ eq viết tắt của equal – nghĩa là bằng )

Thế nhưng cách lọc ở trên vẫn chưa kĩ, vì nhiều khi có nhiều ng dùng cùng vào facebook, vậy là Wireshark đều trả về kết quả hết, vì thế nên ta cần cụ thể cả client ( tức máy nào truy cập vào )

Hãy gõ vào khung filter dòng lệnh sau:

Ip.addr eq

địa_chỉ_ip_của_HTTP_Server and Ip.addr eq địa_chỉ_ip_của_Client

Xong bấm apply, kết quả sẽ như hình dưới

Bước 8:

Lúc này luồng dữ liệu truy cập của người dùng sẽ hiện rõ mồn một trước mắt bạn, họ gửi dữ liệu gì đi, nhận về dữ liệu gì, tất cả hiện ra ở đây

Bạn hãy chú ý tới dòng Cookie:

Đây chính là nội dung cookies định danh của người dùng, thứ chúng ta đang săn tìm, có nó, ta sẽ có thể phục dựng session làm việc trên web của người dùng, và nghiễm nhiên trở thành người dùng. Hãy bôi đen nó như trong hình, nhấp phải và chọn copy

Bước 9: Phục dựng Session – Cookie injection

Đầu tiên, bạn bật Firefox lên và truy cập firefox.

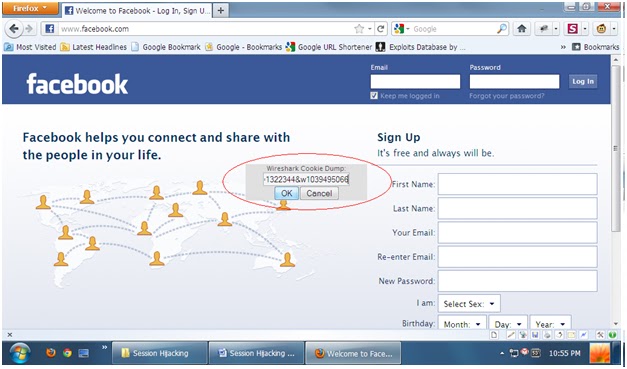

Chú ý: Bạn cần phải logout ra khỏi tài khoản facebook hiện tại. Giao diện cần được thấy như sau

Lúc này thì việc ta cần làm là chèn các giá trị cookie đã lấy được ở bước 8 vào firefox (thuật ngữ gọi là cookie injection ). Có nhiều cách để làm việc này như dùng add-on cookie manager, Cookie + , Web developer toolbar, Firecookie … . Nhưng các công cụ trên đều chỉ cho phép chỉnh từng giá trị cookie một, ví dụ như trong hình dưới đây là công cụ FireCookie

Chỉnh từng cái như thế này thì quá lâu, đến lúc chỉnh xong thì thời hạn hiệu lực của cái mớ session cookie mà chúng ta mới lấy được ở bước 8 có khi cũng đã trôi qua từ đời tám hoánh nào rồi.

Do đó ta dùng add-on Grease Monkey, add-on này của firefox cho phép chạy các script nhỏ viết bằng javascript giúp ta thực hiện một số tác vụ tự động trong firefox, trong đó có việc chỉnh sửa cookie. Cái script dùng để làm công việc này được xnohat đính kèm theo bài viết này, bạn coi phần phụ lục để biết cách cài đặt add-on và script này.

--------------------------

Giải thích nhiều rồi, giờ là cách dùng, đơn giản thôi, click vào biểu tượng tam giác ngược màu đen cạnh hình mẹt con khỉ ( grease monkey ) để hiện ra cái menu, click chọn Enable và click chọn Cookie Injector. Hãy chắc chắn rằng biểu tượng mẹt con khỉ đang bật sáng ( tức là hiện rõ chứ không phải mờ mờ ), nếu không, bạn click vào nó một cái cho nó bật sáng

Bây giờ thì bấm tổ hợp phím Alt-C ( phím Alt và phím C đồng thời ), nó sẽ hiện ra cái khung nhỏ nhỏ như trong hình dưới (Wireshark Cookie Dump). Bạn paste cái chuỗi cookies đã copy ởbước 8 vào ô textbox của cái khung nhỏ nhỏ này rồi bấm Ok

Sau khi bấm Ok, quá trình inject cookie sẽ mất vài giây, khi script chạy xong thì nó sẽ hiện ra bảng thông báo như hình sau

Bước 10: Đặt con trỏ chuột vào thanh address bar và bấm enter để trang được load lại . Chú ý: bấm F5 đôi khi không hiệu quả vì vậy hãy làm như tôi nói

Xong, kết quả là bạn đã chiếm được phiên làm việc web này của người dùng, bây giờ bạn chính là người dùng !

Phụ lục: Cài đặt Grease Monkey và cài user script Cookie injector

1.Cài Grease Monkey

Bật Firefox, vào menu tool ( ai dùng FF5 trở lên mà không thấy cái thanh menu bar thì bấm phím Alt thì nó sẽ hiện ra ), vào tiếp mục Add-on

Bây giờ bạn gõ vào khung Search all add-on ( trên cùng bên phải ) nội dung: Grease Monkeynhư trong hình. Click nút install ở mục Greasemonkey được tìm thấy, đợi FF cài đặt addon rồi bấm Restart now để khởi động lại Firefox

2.Cài đặt user script Cookie Injector

Bạn đến thư mục đã tải về script Cookieinjector.user.js (trong file nén) mà xnohat đính kèm theo bài viết này. Giải nén lấy file Cookieinjector.user.js .Nắm và kéo thả fileCookieinjector.user.js vào cửa sổ Firefox như trong hình

Sẽ có một cửa sổ yêu cầu cài đặt hiện ra như dưới đây

Xong, bạn đã cài đặt thành công script cookieinjector. Bạn vào facebook.com rồi bấm Alt-C xem có hiện lên cửa sổ Wireshark Cookie Dump như trong hình là mọi thứ đã ổn, còn không thì vui lòng làm lại từ bước đầu

-

Chúc

các bạn làm thành công J Ngu lắm thì bị đập tại trận ở

quán net thôi J

-

Làm

xong nhớ lưu lại file bỏ vào USB, rồi shutdown máy tính, tính tiền xong chạy về

nhà nhé :v

-

Nhắc

tới USB J Mình sẽ viết bài hack Facebook từ USB HACKING nhé J

-

By:

Nguyễn Thị Quỳnh Phương – NTQP52 - ADMIN

TEAM HACKING.

P/s: Coppy Nhớ Ghi Nguồn: www.teamloli.com Tôn Trọng Người Viết :)

Hướng dẫn HACK FB bằng HTTP Session Sidejacking FB By: Nguyễn Thị Quỳnh Phương

Reviewed by Nguyễn Thị Quỳnh Phương

on

6/30/2016

Rating:

Reviewed by Nguyễn Thị Quỳnh Phương

on

6/30/2016

Rating:

Reviewed by Nguyễn Thị Quỳnh Phương

on

6/30/2016

Rating:

Reviewed by Nguyễn Thị Quỳnh Phương

on

6/30/2016

Rating:

No comments:

Cảm Ơn Bạn Đã Nhận Xét Và Góp Ý !!!